Anfang Februar 2015 hat die Firma Anthem, zweitgrößter Krankenversicherer in den USA, bekannt gegeben, dass sie Opfer eines Cyberangriffs wurde, bei dem aus einer Datenbank ungefähr 80 Millionen Datensätze gestohlen wurden. Darunter waren persönliche Informationen von mehreren Millionen ehemaligen Kunden, aktuellen Kunden und Anthem-Mitarbeitern. Die Ermittlungen und Untersuchungen laufen und deuten darauf hin, dass die Ursprünge der Attacke in China liegen.

e-Crime und Cybercrime in Zahlen

Die schockierenden Zahlen der Anthem-Datenpanne lassen nur vermuten, wie schlimm es um die Datensicherheit weltweit bestellt ist. Laut einer aktuellen Symantec Studie von 2014 werden jährlich 400 Millionen Menschen weltweit Opfer von Cybercrime. Eine aus 500 Webseiten ist mit Malware (Schadprogramme) infiziert. Bei 61 % dieser Seiten handelt es sich um eigentlich normale Webseiten, die unbemerkt von Hackern infiltriert und infiziert worden sind. Es gibt täglich mehr als 1 Millionen Opfer von Cyberangriffen. Dabei liegen die durchschnittlichen Kosten einer Cyberattacke bei 220 €.

e-Crime und Cybercrime – Was ist das?

e-Crime bezeichnet die Ausführung von wirtschaftskriminellen Handlungen unter Einsatz von Informations- und Kommunikationstechnologie zum Schaden einer Einzelperson, eines Unternehmens oder einer Behörde. Dies kann sowohl zu einer Schädigung von Sachwerten, zum Beispiel durch Sabotage an Computersystemen, als auch zur Verletzung von Verfügungsrechten an immateriellen Gütern, etwa durch den Diebstahl von Quellcode, Kundendaten oder anderen Informationen führen.

Außerdem können die auf den Systemen basierenden Geschäftsprozesse eines Unternehmens empfindlich beeinträchtigt werden. Informations- und Kommunikationssysteme können hierbei Ziel der Tathandlung, aber auch Tatwerkzeug an sich sein. e-Crime umfasst damit nicht nur Angriffe von außen unter Nutzung von Schadsoftware oder Systemlücken über das Internet (auch als Cyberraum bezeichnet).

Vielmehr umfasst e-Crime im Gegensatz zu Cybercrime auch den internen Täter sowie das breite Spektrum weiterer Möglichkeiten der Informations- und Kommunikationstechnologie als Werkzeug von Straftaten.

Ebenfalls zu beachten sind klassische wirtschaftskriminelle Handlungen, die durch den Einsatz von Informations- und Kommunikationstechnologie erst möglich beziehungsweise erleichtert werden, oder bei denen IT-Werkzeuge zur Verschleierung dienen. Ein Beispiel dafür ist das sogenannte Rogue Trading, wobei Händler unter der Ausnutzung von Kontrollschwächen in Finanz-Handelsplattformen gegen Genehmigungsgrenzen verstoßen und nicht genehmigte Transaktionen ausführen beziehungsweise Kontrollmechanismen aushebeln.

e-Crime in der Vergangenheit

Bereits in der Zeit, in der ein PC oder Laptop noch nicht im Büro fast eines jeden Mitarbeiters stand, gab es Computerkriminalität und somit die ersten Vorläufer von e-Crime. Als die ersten beiden Beispiele gelten für die frühe Form der Computerkriminalität die beiden nachfolgend dargestellten Fälle:

1968 – 1970

Schüsse auf IBM 1401

Olympia im Bundesstaat Washington

Ein unbekannter Täter feuert mit einer Pistole gezielt auf einen IBM 1401 Computer und flieht. Hintergründe über den Täter oder das genaue Motiv werden nie bekannt. Allerdings lag die Vermutung nahe, dass es sich hier um den Racheakt eines Unbekannten auf eine falsche Rechnung handeln könnte, da gleiche Taten sich in kurzen Zeiträumen in anderen Bundesstaaten sowie in Johannesburg / Südafrika ereigneten.

Auch hier waren es immer fehlerhafte Rechnungen oder fehlerhafte Bescheide durch das Finanzamt, welche die Täter zu ihren Angriffen auf die Computer motivierten.

1970 – 1972

Albert, der Saboteur

Grand Junction in der National Farmers Union Service Corporation im Bundesstaat Denver

Einer der ersten ernst zu nehmenden Fälle von Cyberkriminalität geschah über einen Zeitraum von zwei Jahren in Denver, wo ein Rechner des Typs Burroughs B3500 56 Mal durch einen Festplatten-Head-Crash außer Funktion gesetzt wurde. Techniker des Herstellers Burroughs wurden aus allen Teilen der USA eingeflogen. Die Reparaturkosten beliefen sich auf ca. 3,2 Millionen US$, wenn man die damaligen Kosten in US$ auf den heutigen Stand umrechnet. Doch alles blieb über 2 Jahre ein Rätsel.

Die einzige Auffälligkeit in diesen 2 Jahren war, dass grundsätzlich alle Ausfälle des Rechners in der Nacht auftraten. Dies legte die Vermutung nahe, dass es sich um gezielte Sabotage handeln könnte. Eine solche wurde aber ausgeschlossen, da der allzeit hilfsbereite und verlässlich scheinende Nacht-Operator Albert, der in all den Jahren die Techniker sogar mit Kaffee und Donuts versorgt hatte, über jeglichen Verdacht erhaben schien.

Erst nachdem die Techniker eine versteckte Kamera im Operator-Raum installierten, konnten sie das Rätsel bei Auftreten des 57. Head Crashes lösen. Albert, der freundliche Techniker, war auf dem Film der Kamera zu sehen, wie er das Festplattengehäuse öffnete, mit seinem Autoschlüsseln den Schreib-/Lesekopf der Festplatte schädigte und den Rechner zum Absturz brachte.

Auf den Grund angesprochen, erklärte der „freundliche“ Albert, dass er sich immer einsam in den Nächten gefühlt hätte und erst nach dem zufälligen Auftreten des ersten Head-Crashes gemerkt hätte, wie schön es wäre, in der Nacht Gesellschaft von Technikern und weiterem Personal zu haben und sich gleichermaßen als wichtiger Mitarbeiter im Unternehmen zu fühlen.

e-Crime heute

Eine Gruppe von Hackern mit dem Namen „Carbanak“ hat nach Medienberichten 1 Mrd. Dollar von rund 100 Finanzinstituten in 30 Ländern gestohlen (DIE WELT vom 15. Februar 2015). Aufgeklärt wurde der digitale Bankraub demnach vom IT-Sicherheitsunternehmen Kaspersky. Laut Kaspersky steckten „Cyberkriminelle aus Russland, der Ukraine, der EU und China“ hinter der Aktion, die über einen Zeitraum von zwei Jahren ausgeführt worden sei.

Hierzu hätten die Hacker auf die Steuerung von Videokameras in Banken sowie Computer einzelner Mitarbeiter zugegriffen, unter anderem, indem dort Trojaner-Programme installiert wurden. Zuvor seien die Täter mit „Phishing-Methoden“ in Mailkonten eingedrungen. Dann seien sie „Rechner um Rechner“ auf die „Computer der Administratoren“ vorgedrungen. Dort hätten sie weitere „Remote Access Tools“ installiert, um Passwörter mitzuschneiden. Je Bankraub seien „bis zu zehn Millionen Dollar“ erbeutet worden.

Angriffe seien auf Russland, die USA, China, Frankreich, Großbritannien, die Schweiz und Deutschland ausgeführt worden. Mindestens neun Banken in Deutschland seien betroffen. Kaspersky habe die Aktivitäten gemeinsam mit den Polizeiorganisationen INTERPOL und Europol entdeckt und aufgeklärt. Die Ermittler machten sich zunutze, dass im Winter 2013 in Kiew verdächtige Aktivitäten an einem Bank-Automaten aufgezeichnet worden seien. Die Bank habe schließlich „die Experten von Kaspersky“ mit Ermittlungen beauftragt. Möglicherweise seien aber die IT-Dienstleister Fox-IT und GroupIB im Jahr 2014 ebenfalls auf „einen Ring, der etwa 50 russische Banken angegriffen hatte“ gestoßen. Damals sei ein Trojaner namens „Anunak“ genutzt worden.

e-Crime – Studie 2015

Unter dem Titel “e-Crime Computerkriminalität in der deutschen Wirtschaft 2015″ hat KPMG zum dritten Mal eine umfassende Studie zum Thema e-Crime und Cyberkriminalität vorgelegt. Für diese Studie wurden 500 Unternehmen in Deutschland aller Größen und Branchen durch das Forschungsinstitut TNS Emnid befragt.

Die Studie zeigt auf, dass innerhalb der letzten beiden Jahre 40% der befragten Unternehmen Opfer von Computerkriminalität wurden. Eine bedrohliche Zahl und ein Anstieg gegenüber 2013, denn in 2013 waren es „nur“ 27%. Vergleicht man diese beiden Zahlen, so spricht man von einem gleichermaßen gefährlichen wie bedrohlichen Zuwachs von 50% innerhalb von zwei Jahren.

Nachfolgend werden nun einige Keynotes der KPMG-Studie dargestellt.

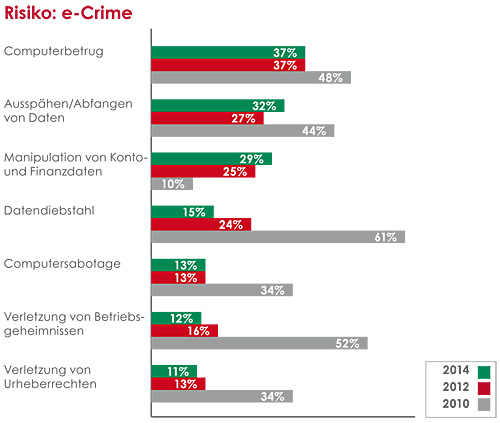

Frage: Von welchen Delikten und in welcher Form war Ihr Unternehmen in den vergangenen Jahren von e-Crime-Handlungen betroffen?

Angaben in Prozent (Mehrfachnennungen möglich)

Quelle: Studien „e-Crime Computerkriminalität in der deutschen Wirtschaft 2013 und 2015“ – KPMG

Grafik: WIRTSCHAFTScampus

Gegenüber den Ergebnissen der Studie des Jahres 2013 hat sich die deliktspezifische Risikowahrnehmung geringfügig verschoben. Datendiebstahl und Computerbetrug sind nun die meistgefürchteten Deliktstypen und in der Einschätzung der Befragten an der Verletzung von Geschäfts- und Betriebsgeheimnissen sowie der Verletzung von Urheberrechten vorbeigezogen.

Insgesamt kann man feststellen, dass es nicht die eine typische e-Crime-Handlung gibt, sondern Unternehmen sich gegen eine Vielzahl verschiedener Delikte wappnen müssen. Folglich müssen Unternehmen einerseits im Blick behalten, welche Delikte sie häufig und kostenintensiv betreffen und sich dementsprechend vorbereiten, andererseits dürfen sie aber die Gesamtheit aller Delikte nicht außer Acht lassen.

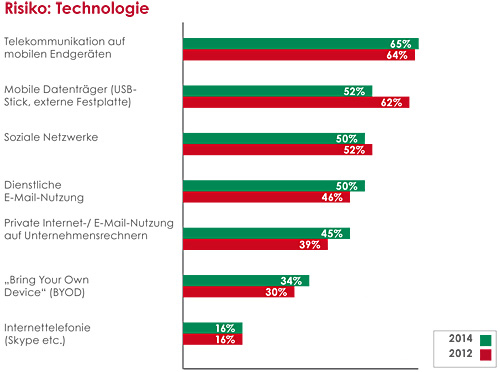

Frage: Welche der folgenden Anwendungen von Informationstechnologie schätzen Sie als besonders risikobehaftet für Ihr Unternehmen ein?

Angaben in Prozent (Mehrfachnennungen möglich)

Quelle: Studien „e-Crime Computerkriminalität in der deutschen Wirtschaft 2013 und 2015“ – KPMG

Grafik: WIRTSCHAFTScampus

Bei der Betrachtung von IT-Anwendungen sind es insbesondere die Herausforderungen der mobilen Telekommunikation und mobiler Endgeräte, welche die Befragten besonders beschäftigen. So schätzen, wie schon 2013, knapp zwei Drittel der Befragten mobile Telekommunikation als eine besonders risikobehaftete IT-Anwendung ein. Die Hälfte der Befragten schätzt zudem die dienstliche E-Mail-Kommunikation sowie die Verwendung sozialer Netzwerke als besonders risikobehaftet ein. Auch wenn die technischen Möglichkeiten für konkrete e-Crime-Delikte bei den genannten Technologien nicht jedem Anwender im Detail bekannt sein werden, bieten sie durch die Fülle an dort gesammelten und auch zum Teil öffentlichen Informationen eine breite Angriffsfläche, die für weitere Delikte genutzt werden kann.

Überraschenderweise wird die geschäftliche (Mit-)Nutzung von Privatgeräten (sogenanntes „Bring your own Device“, BYOD), vergleichbar zur vergangenen Studie, lediglich von einem Drittel der Befragten mit Sorge betrachtet. Den Antworten der Befragten zufolge stellen diese sicher, dass Smartphones, Tablets und Ähnliches von Unternehmen gestellt werden und Richtlinien implementiert sind, die den korrekten Gebrauch dieser Geräte festlegen, oder es besteht ein grundsätzliches Verbot der Verwendung von Privatgeräten.

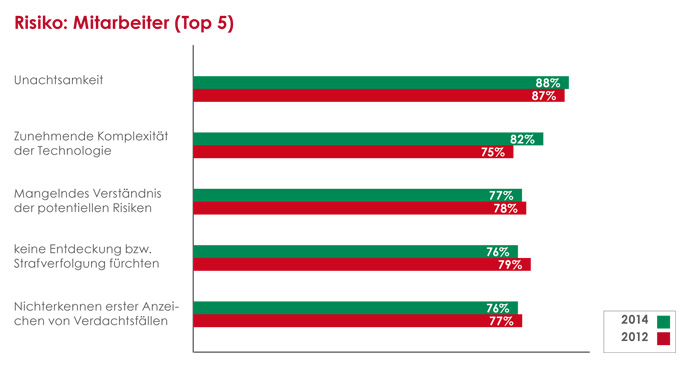

Frage: Welche Umstände begünstigen Ihrer Meinung nach das Entstehen von e-Crime besonders? (Unternehmen, die in den vergangenen zwei Jahren von e-Crime betroffen waren)

Angaben in Prozent (Mehrfachnennungen möglich)

Quelle: Studien „e-Crime Computerkriminalität in der deutschen Wirtschaft 2013 und 2015“ – KPMG

Grafik: WIRTSCHAFTScampus

Hinsichtlich begünstigender Faktoren für e-Crime erweisen sich die komplexe Technik sowie die mangelnde Achtsamkeit und das eingegrenzte Verständnis potenzieller Risiken durch Mitarbeiter weiter als nicht beherrschbar. Mindestens 77 Prozent der Befragten betrachten diese Kategorien mit besonderer Sorge.

Insbesondere Unachtsamkeit nimmt gegenüber der Vorgängerstudie und auch der Studie zur Wirtschaftskriminalität eine noch prominentere Position ein. Diesen Faktor nennen 88 Prozent der Unternehmen als begünstigend. Dieses Ergebnis betont noch einmal, wie wichtig sensibilisierende Maßnahmen für die Beschäftigten sind, damit sie die nötige Umsicht im Umgang mit Systemen, Daten, Prozessen sowie potenziellen Tätern entwickeln.

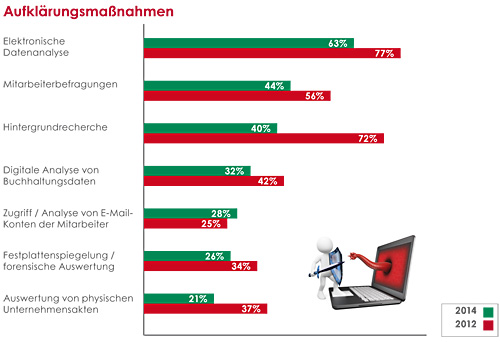

Frage: Welche der folgenden Maßnahmen wurden zur Aufklärung der Sachverhalte ergriffen? (Unternehmen, die in den vergangenen zwei Jahren von e-Crime betroffen waren)

Angaben in Prozent (Mehrfachnennungen möglich)

Quelle: Studien „e-Crime Computerkriminalität in der deutschen Wirtschaft 2013 und 2015“ – KPMG

Grafik: WIRTSCHAFTScampus & texelart / Fotolia.com

Daten und Menschen sind nach wie vor der Schlüssel zur Aufklärung. Der grundsätzliche Maßnahmenkanon und seine Strukturierung sind im Wesentlichen konstant geblieben. Die Häufigkeit, mit der Aufklärungsmaßnahmen durchgeführt wurden, ist jedoch mehrheitlich gesunken. So wurde nur noch in 63 Prozent der Fälle eine elektronische Datenanalyse vorgenommen(2013: 77 Prozent). Hintergrundrecherchen kamen nur in 40 Prozent der Vorfälle zum Einsatz, ein Rückgang um 32 Prozentpunkte gegenüber 2013.

Die dritte klassische Maßnahme der operativen Aufklärung, die Mitarbeiterbefragung, wurde in 44 Prozent der Fälle vorgenommen (2013: 56 Prozent). Zutrittsprotokoll und Buchhaltungsdaten wertet jeweils etwa ein Drittel der Unternehmen aus. Andere Maßnahmen, wie beispielsweise die Analyse von E-Mail-Konten oder die Spiegelung von Festplatten, führen lediglich rund 27 Prozent der Befragten durch.

IT-Compliance – Was ist das?

IT-Compliance definiert sich in die nachfolgenden vier Schwerpunkte:

- IT-Compliance als Verhalten, bei dem von den Unternehmensmitgliedern sämtliche für die IT relevanten Vorgaben beachtet und erfüllt werden. Die Verhaltensvorgaben können explizit in Form eines Verhaltenskodex festgeschrieben werden. Der Kodex dient als Orientierung für das regelkonforme Verhalten der Mitarbeiter.

- IT-Compliance als Zustand, in dem sämtliche für die IT relevanten Vorgaben nachweislich eingehalten werden. Die Notwendigkeit der Nachweisbarkeit ergibt sich aus der Verpflichtung gegenüber internen (z.B. die interne Revision) und externen (z.B. die Bundesanstalt für Finanzdienstleistungsaufsicht) Interessengruppen.

- IT-Compliance als Managementsystem, das im Kern aus dem IT-Compliance-Prozess besteht. Das Management der IT-Compliance umfasst typischerweise die Identifikation der relevanten Regelwerke, die Ableitung der Compliance-Anforderungen, die Implementierung und Überwachung geeigneter Maßnahmen zur Erfüllung der Compliance-Anforderungen sowie die daraus resultierende Berichterstattung.

- IT-Compliance als Institution, die für die Durchführung bzw. Übertragung von Aufgaben und die Zuweisung von Verantwortung an alle Betroffenen zuständig ist. Hier geht es nicht nur um die Etablierung einer Organisationseinheit „IT-Compliance“, sondern vor allem um die strukturelle Ausrichtung innerhalb eines Unternehmens (z.B. zentrale vs. dezentrale Ausrichtung). Die wesentlichen Aufgaben übernimmt dabei der sog. IT-Compliance-Officer, der beispielweise für die Gestaltung und Weiterentwicklung des IT-Compliance-Managementsystems sowie die Abstimmung und Koordination mit der Compliance auf der Gesamtunternehmensebene zuständig ist.

Zudem kann zwischen Compliance von IT und Compliance durch IT unterschieden werden.

Bei Compliance von IT müssen die im Unternehmen eingesetzten IT-Systeme den gesetzlichen und anderen regulatorischen Vorgaben genügen, die für die Einführung, den Betrieb und die Wartung derartiger Systeme verbindlich sind. Bei Compliance durch IT handelt es sich um IT-Systeme, die als Hilfsmittel zur Erfüllung von gesetzlichen und anderen regulatorischen Vorgaben eingesetzt werden. Beide Sichtweisen greifen ineinander und sind notwendig, um die nachweisliche Erfüllung von IT-Compliance-Vorgaben sicherzustellen.

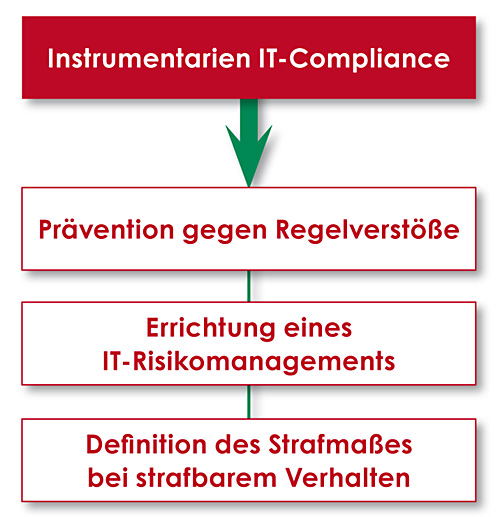

Weiterhin beinhaltet IT-Compliance die Einhaltung und Überwachung der Compliance-Anforderungen an die IT selbst sowie die Umsetzung der Compliance-Anforderungen mit IT-Unterstützung. Der Begriff IT-Compliance lässt sich durch eine einzelne Definition nicht vollständig abgrenzen. In der praxisbezogenen Umsetzung haben sich folgende drei Instrumentarien der IT-Compliance durchgesetzt. Mit deren Inanspruchnahme und Durchsetzung werden alle Segmente abgedeckt, die der Begriff IT-Compliance umfasst.

Um eine spezifische Prävention gegen Regelverstöße sicherstellen zu können, bedarf es zunächst einer Analyse, welche der bestehenden Gesetze für das Unternehmen relevant sind. Weiterhin muss eine unternehmensinterne Analyse erfolgen, welche vertraglichen Vereinbarungen und internen Regeln beachtet werden müssen. Die Geschäftsführung muss dann organisatorische und technische Maßnahmen treffen, um Verstöße gegen geltende Gesetze zu vermeiden.

Um für das Unternehmen existenzbedrohende Risiken bereits frühzeitig erkennen zu können, muss ein Risikofrüherkennungs- und -überwachungssystem eingerichtet werden. Dabei ist das IT-Risikomanagement ein Teil des unternehmensweiten Risikomanagements.

Um der Geschäftsleitung einen Anreiz gegen strafbares Verhalten zu geben, kann der Verstoß gegen festgeschriebene Compliance-Vorgaben mit persönlichen Folgen verbunden sein. Das bedeutet, dass die Unternehmensleitung im Schadensfall (z. B. Schaden eingetreten in Folge eines IT-Systeme-Ausfalls) durch Gerichte persönlich haftbar gemacht werden kann.

Ausblick: e-Crime und Sicherheitsanforderungen am Beispiel Industrie 4.0

Das Zukunftsthema Industrie 4.0, verdeutlicht exemplarisch sowohl die wirtschaftlichen Chancen als auch die besonderen Herausforderungen, welche auf Unternehmen jedweder Größe und Branche zukommen werden.

In Industrie 4.0 verschwinden die Grenzen zwischen den vormals getrennten Informations- und Kommunikations-Technologien (IKT) der Wirtschaft. Produktions-IT, Vertriebslogistik, Zulieferindustrie und Business-IT werden vernetzt, und damit werden IT-Systeme mit ganz unterschiedlichen Sicherheitsanforderungen und Angriffsflächen verbunden. Angreifern eröffnen sich damit neue Möglichkeiten und Wege, in Systeme einzudringen und Schäden, auch in der physischen Welt, zu verursachen. Viren, die man bisher nur von Desktop-PCs kennt, finden sich so z.B. auf einmal in Produktionsanlagen wieder.

Da sich die Gefahren der Cyberkriminalität und die Compliance-Anforderungen im Hinblick auf Industrie 4.0 immer schneller verändern, werden wir in einem der nächsten Beiträge unseres Blogs am Beispiel der Studie „Cyber-Sicherheit 2020: Herausforderungen für die IT-Sicherheitsforschung“ der Fraunhofer-Gesellschaft auf diese aktuelle Thematik gesondert eingehen.

Quellenangaben:

Studie „Attack – The danger of a cybercrime attack“, Symantec 2014

Studie „e-Crime Computerkriminalität in der deutschen Wirtschaft 2013“, KPMG 2013

Studie „e-Crime Computerkriminalität in der deutschen Wirtschaft 2015“, KPMG 2015

Studie „Cyber-Sicherheit 2020“ – Fraunhofer-Gesellschaft 2015

„IT-Governance“ , Univ.-Prof. Dr. Axel C. Schwickert Justus-Liebig-Universität Gießen, 2015

„Facetten der IT-Compliance“, Michael Klotz

„Informationstechnologie, Governance und Compliance“, Dr. Alexander Teubner, Dipl.-Wirt.-Inf. Tom Feller